Ez egy gyakorló szoba, ahol tulajdonképpen segítség nélkül kell megtalálni a hozzávalókat ahhoz, hogy visszaváltozzon Rick emberré. 🙂

Használt eszközök:

Nmap

Dirsearch

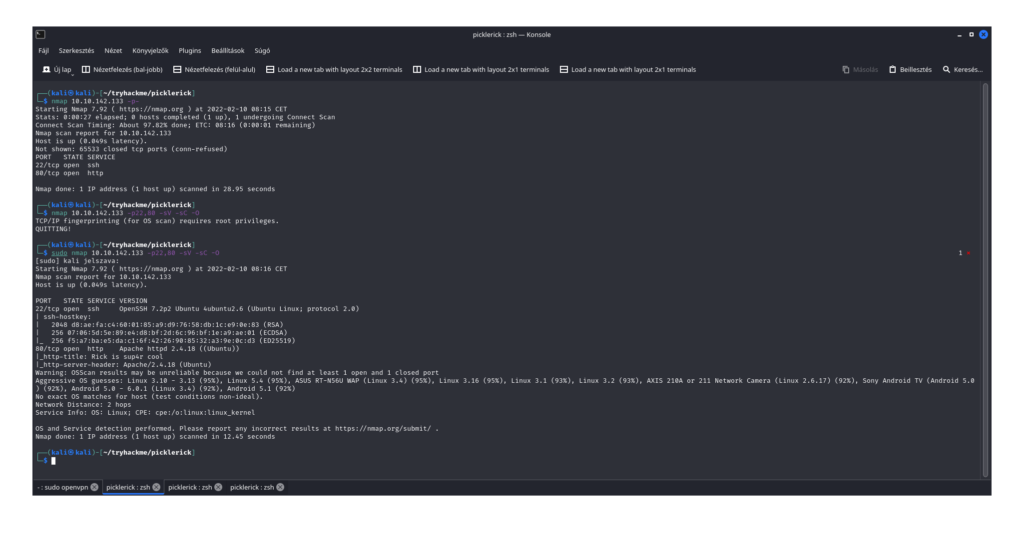

Szokásos Nmap felderítés után láthatjuk, hogy 2 port van nyitva, ezek a 22-es és a 80-as.

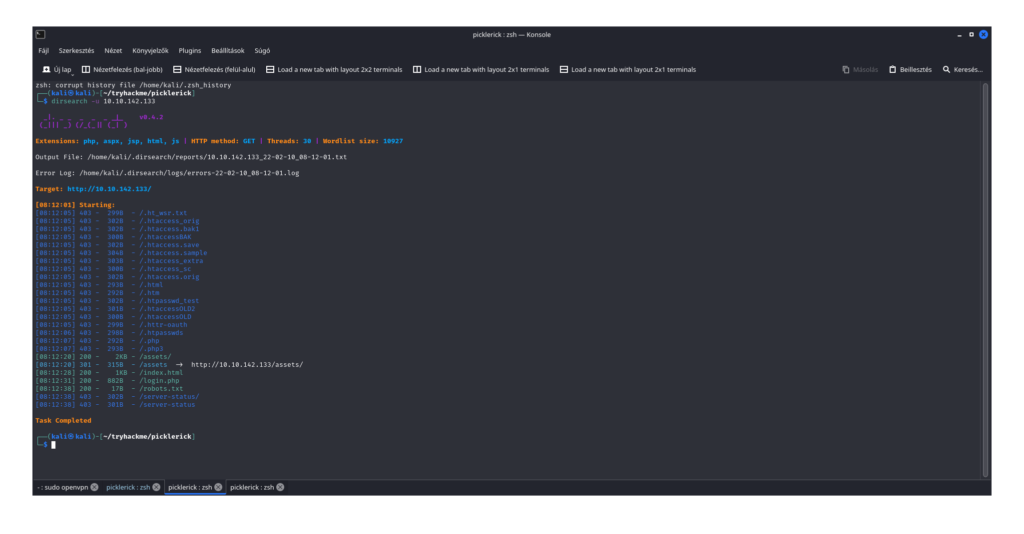

Persze az Nmap vizsgálattal egy időben indítunk egy Dirsearch keresést is, amiből kiderül, hogy van itt egy robots.txt fájl is, amit érdemes lesz megvizsgálni. Csak egy szó található benne, de az még fontos lesz nekünk. Mindig érdemes megnézni a robots.txt fájlt, hiszen az arra szolgál, hogy milyen mappákat/fájlokat engedélyezünk a különböző keresőprogramoknak feltérképezni. Persze van, hogy rejtve van, de mindig érdemes rápróbálni.

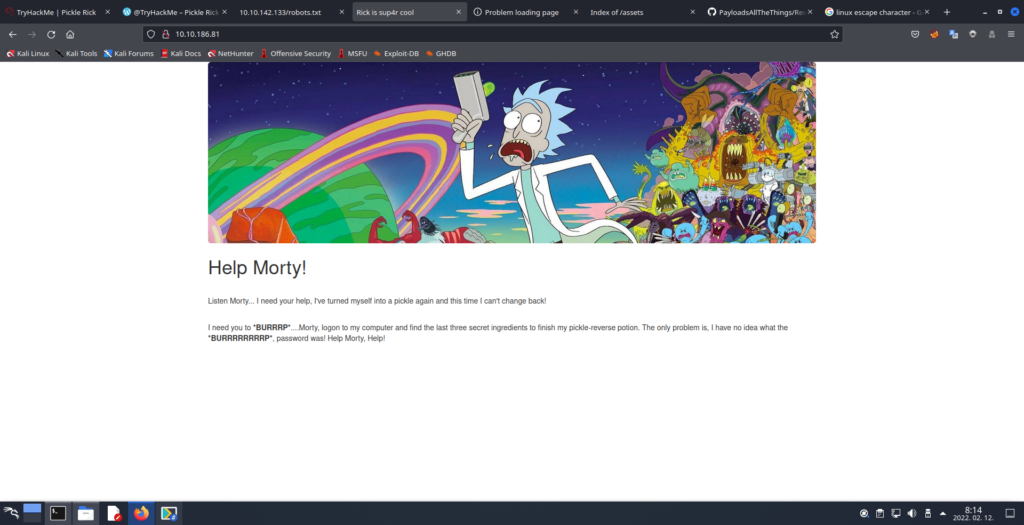

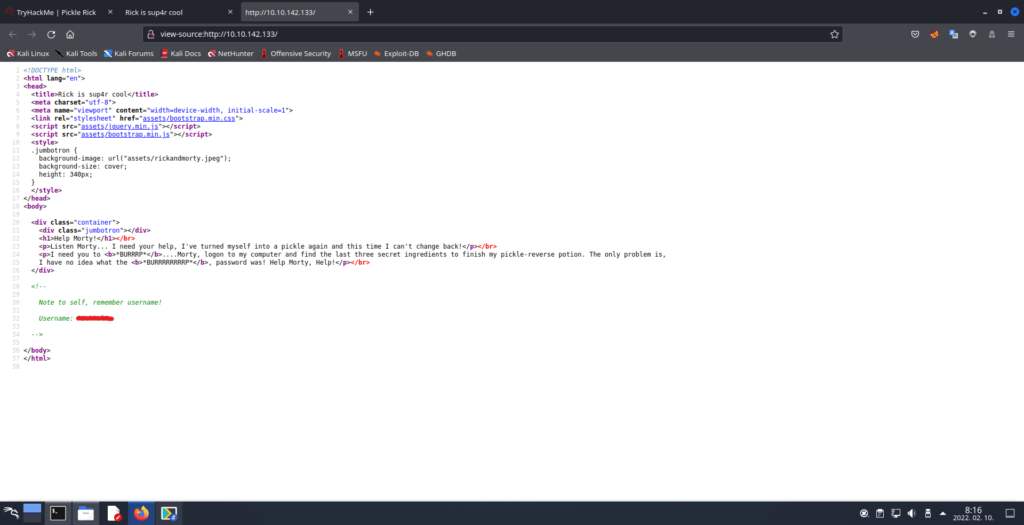

Az oldalt megnyitva találunk egy kis történetet, de ami sokkal érdekesebb számunkra, az az oldal forrása, ahol van egy kis jegyzet, nehogy elfelejtse Rick a felhasználónevét. Az oldalak forrását mindig meg kell nézni, mert gyakran ritkán felejtenek ott információkat a webfejlesztők, amiket maguknak írtak fel!

Most már van egy felhasználónevünk, és egy szavunk a robots.txt fájlból, ideje kipróbálni őket.

Az login.php oldalon belépve egy Command Line fogad minket. Na vajon ezzel mit lehet kezdeni?

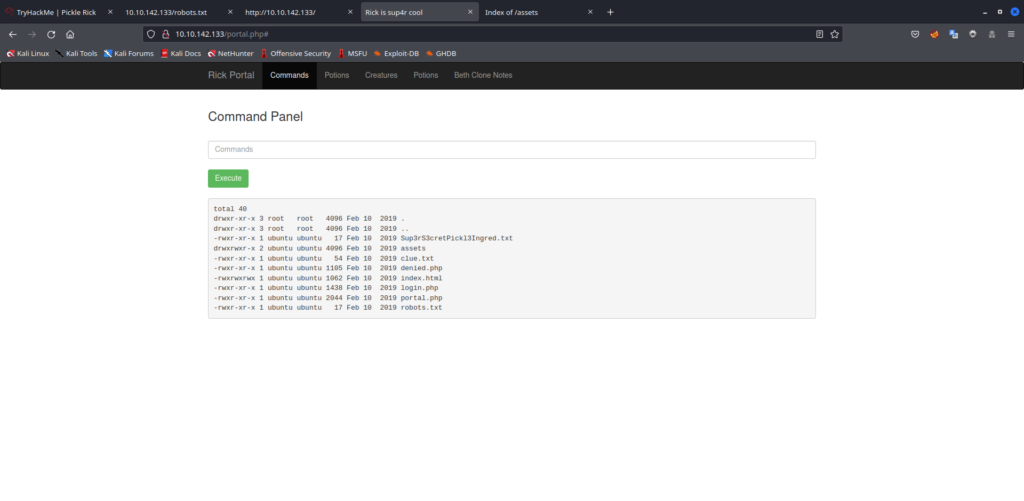

Ezt most úgy kell elképzelni, mintha linux parancssorban írkálnál. Próbáljuk is ki egy ls -la paranccsal.

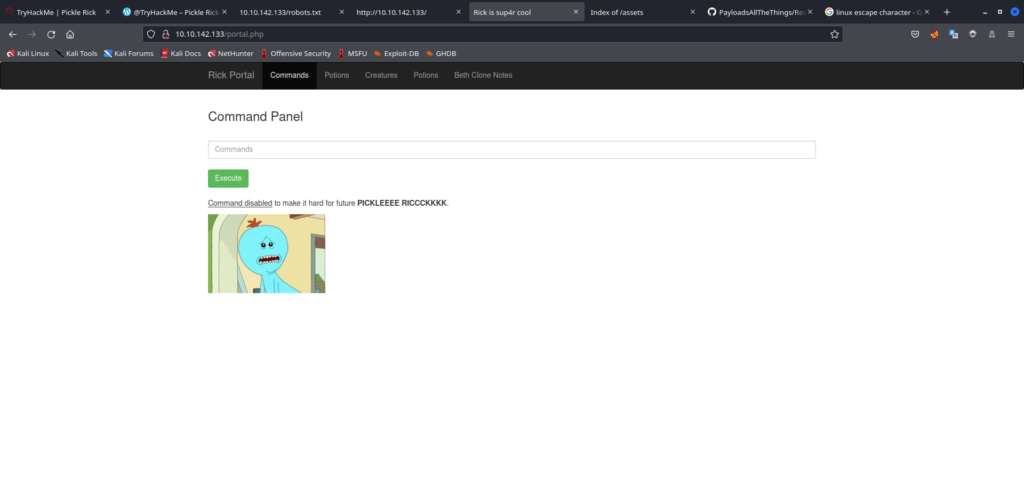

Na! Már meg is találtuk az egyik hozzávalót, ami Rick visszaváltoztatásához szükséges. De várjunk csak! Valami nem stimmel. Nem tudjuk megtekinteni cat parancssal! Na most mi lesz?

Szerencsére a Linuxban van több olyan eszköz is, amivel fájlok tartalmát lehet kiíratni. Például most nagy segítségünkre lesz a less parancs. Próbáljuk is ki, és láss csodát, működik.

Így már könnyedén megtekinthetünk bármilyen fájlt, amihez van engedélyünk. Tehát megtaláltuk az első hozzávalót a Sup3rS3cretPickl3Ingred.txt-ben, haladjunk tovább a következőre.

Mivel ez egy webes felület, ezért nem tudunk mappát váltani. Mindegyik általunk érdekesnek vélt mappába csak belenézni tudunk, majd a teljes elérési úttal hivatkozva tudunk egyéb műveleteket is végrehajtani.

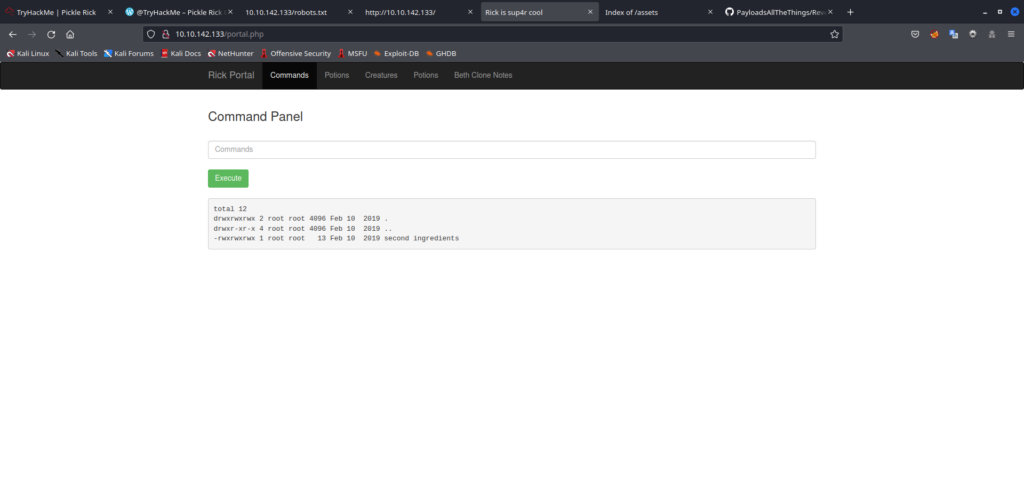

Az első utam mindig a felhasználók mappábája, a /home könyvtárba vezet, mert itt sokmindent megtudhatunk. Találunk is 2 mappát, igaz, csak az egyik valós felhasználó, erről meg is győződhetünk a less /etc/passwd | grep /bash parancs kiadásával. Ez a parancs kilistázza azokat a felhasználókat, akik rendelkeznek bash terminállal, tehát valósak. Nézzünk is bele rick mappájába:

Hoppá! Megint egy kis problémába ütköztünk. Hogyan tudunk megnyitni egy fájl, aminek a nevében szóköz van? Két módszert tudok rá. Az egyik, less „/home/rick/second ingredients” csak egszerűen idézőjelek közé tesszük és már működik is. A másik azért sokkal hackeresebb, ha villogni akarsz akkor ezt használd: less /home/rick/second\ ingredients. Itt látható egy úgynevezett backslash vagyis jelen pillanatban escape character. Ez annyit tesz, hogy az utána következő karaktert szó szerint értelmezi.

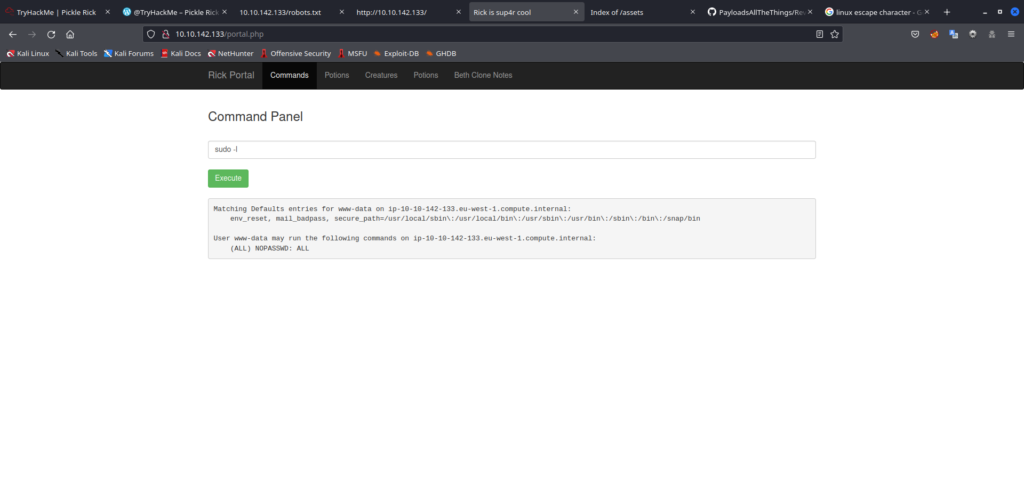

Ezt a feladványt is megoldottuk, jöhet a harmadik, egyben az utolsó. Na vajon hol lehet az a hozzávaló? Hát persze, hogy a /root könyvtár alatt. 🙂 Sajnos ahhoz nem férünk hozzá, lévén mi csak www-data felhasználók vagyunk. Ezt az id paranccsal ellenőrizhetjük.

Egy másik teljesen általános, de annál fontosabb parancs a sudo -l. Minden szerveren érdemes ellenőrizni, mert sosem lehet tudni milyen engedélyeket kapott az adott felhasználó, amivel sikerült bejutni.

Hát igen… Öreg hiba… www-data mindent futtathat root felhasználó jogokkal. Ezt a „kiskaput” fogjuk most kihasználni, még pedig a sudo ls -la /root/ paranccsal. Láthatjuk is, hogy milyen szépen működik. A sudo parancs annyit tesz, hogy egy másik felhasználó biztonsági jogosultságaival futtat programokat.

Innen már csak egy lépés, és megvan a harmadik összetevő is.

Köszönöm a figyelmet.